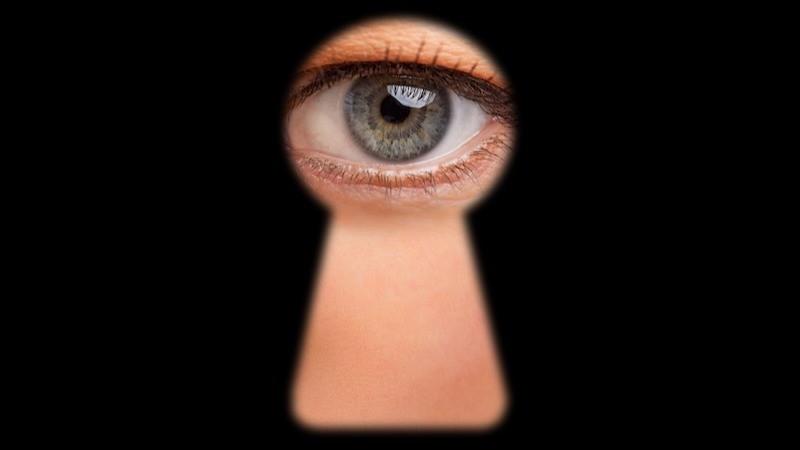

Anatomía de un Ataque Nº 2 Fase 1: Reconocimiento – El ojo del atacante

“Para golpear con precisión, primero hay que observar con paciencia.” Esta es la lógica que guía la primera fase de cualquier ciberataque: el reconocimiento. Antes de enviar un correo de phishing o desplegar malware, el atacante dedica tiempo a entender a su objetivo: cómo funciona la organización, qué tecnologías utiliza, qué personas la integran y […]